なるほど!リスクガイド

近年、サイバー攻撃は企業経営に影響を及ぼす大きな脅威となっています。

特に、DX専門担当者の不足や人員が居ない、中小企業においては、そもそも何から手をつけて良いかわからないために「何もできていない」状況を放置しまっているケースも多いのでは無いでしょうか。

サイバー攻撃の被害に遭うと、自社だけでなく取引先企業を攻撃するための踏み台にされることも少なくありませんので、そうしたリスクを未然に防ぐためには、私たちは何をすべきなのでしょうか?

なるほど!リスクガイドでは、「情報セキュリティ10大脅威 2022」組織版を基にした、サイバー攻撃の脅威について知識武装をしていただくための概要を掲載いたしました。

「情報セキュリティ10大脅威 2022」は、2021年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約150名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

「情報セキュリティ10大脅威 2022 組織版」を公開

| 順位 | 組織版 | 昨年順位 |

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | 標的型攻撃による機密情報の窃取 | 2位 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 | 4位 |

| 4位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 3位 |

| 5位 | 内部不正による情報漏えい | 6位 |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 | 10位 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | NEW! |

| 8位 | ビジネスメール詐欺による金銭被害 | 5位 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 | 7位 |

| 10位 | 不注意による情報漏えい等の被害 | 9位 |

(出典:IPA 情報処理推進機構 https://www.ipa.go.jp/security/vuln/10threats2022.html )

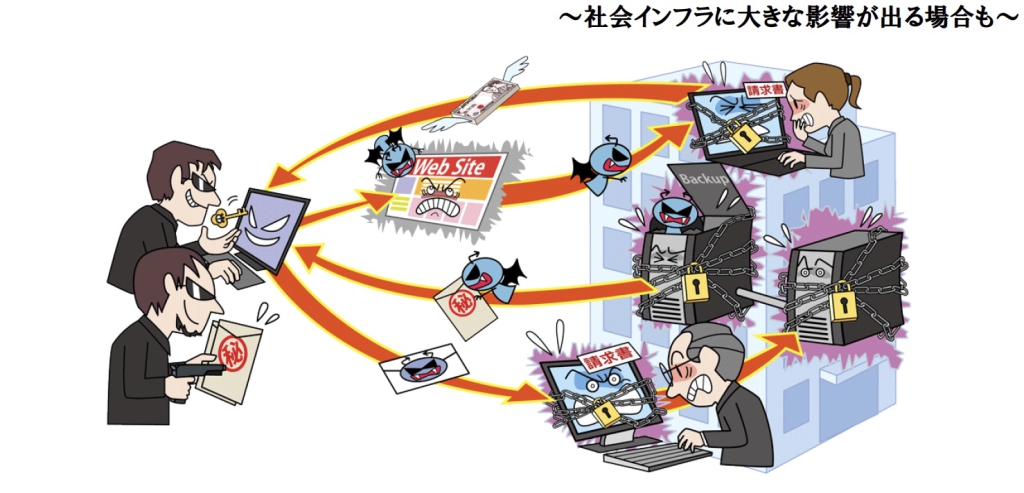

1.ランサムウエアによる被害

ランサムウェア1とはウイルスの一種である。PC やサーバーが感染すると、端末のロックや、データの暗号化が行われ、その復旧と引き換えに金銭を要求される。また、重要な情報が窃取されることもあり、社会的信用を失うおそれがある。さらに、復旧に時間が掛かる場合、更なる経済的損失につながるおそれもある。

ランサムウェア1とはウイルスの一種である。PC やサーバーが感染すると、端末のロックや、データの暗号化が行われ、その復旧と引き換えに金銭を要求される。また、重要な情報が窃取されることもあり、社会的信用を失うおそれがある。さらに、復旧に時間が掛かる場合、更なる経済的損失につながるおそれもある。

<脅威と影響>

PC やサーバーのデータを暗号化し、データを復旧することと引き換えに、金銭を要求する等の脅迫文を画面に表示するランサムウェアと呼ばれるウイルスの被害が確認されている。暗号化前に重要情報を窃取し、金銭を支払わなければ窃取した情報を公開すると脅迫する攻撃「二重の脅迫( doubleextortion)」も近年確認されている。脅迫に従うことによる金銭的被害に加え、窃取された重要情報(組織の機密情報や個人情報等)の漏えいにより信用の失墜にもつながるおそれがある。

なお、金銭を支払ったとしても、データの復旧や漏えいした情報の削除が行われるとは限らない。

<攻撃手口>

◆メールから感染させる

メールの添付ファイルやメール本文中のリンクを開かせることでランサムウェアに感染させる。

◆ ウェブサイトから感染させる

脆弱性等(ぜいじゃくせい)を悪用しランサムウェアをダウンロードさせるよう改ざんしたウェブサイトや攻撃者が用意したウェブサイトを閲覧させることで感染させる。

◆ 脆弱性によりネットワーク経由で感染させる

ソフトウェアの脆弱性を未対策のままインターネットに接続されている機器に対して、その脆弱性を悪用してインターネット経由で感染させる。

◆ 公開サーバーに不正アクセスして感染させる

外部公開しているサーバーにリモートデスクトップ等で不正ログインしランサムウェアに感染させる。

2.標的型攻撃による機密情報の窃取

標的型攻撃とは、特定の組織(官公庁、民間団体、企業等)を狙う攻撃のことであり、機密情報等を窃取することや業務妨害を目的としている。攻撃者は社会の変化や、働き方の変化に便乗し、状況に応じた巧みな攻撃手法で機密情報等を窃取しようとする。

<脅威と影響>

特定の企業や民間団体、官公庁に狙いを定め、機密情報等の窃取を目的としたウイルスをPC に感染させることで、組織内部へ潜入する標的型攻撃が確認されている。攻撃者はウイルス感染させたPCを悪用し組織内部の侵害範囲を拡大しながら機密情報等の窃取を行う。

窃取された機密情報が悪用された場合、企業の事業継続や国家の安全保障等に重大な影響を及ぼすおそれがある。また、データ削除やシステム破壊により企業等の活動が妨害されたり、その企業のサプライチェーンに属する関連組織への攻撃の踏み台にされたりすることもあり、業種や組織の規模に関わらず狙われるおそれがある。

<攻撃手口>

◆ メールへのファイル添付やリンクの記載

メールの添付ファイルやリンク先にウイルスを仕込み、ファイルを開封させたり、リンクにアクセスさせたりすることでPC をウイルスに感染させる。メール本文や件名、添付ファイル名は業務や取引に関連するような内容に偽装され、実在する組織の差出人名が使われる場合もある。またメールのやり取りを複数回行い油断させる、不審を抱かれにくいようにする手口が使われる。(やり取り型攻撃)

◆ ウェブサイトの改ざん

標的となった組織が頻繁に利用するウェブサイトを調査し、そのウェブサイトを改ざんする。従業員が改ざんされたウェブサイトにアクセスするよう誘導され、そのウェブサイトにアクセスすることでPC がウイルスに感染する。(水飲み場型攻撃)

◆ 不正アクセス

標的の組織が利用するクラウドサービスやウェブサーバー、VPN などの脆弱性を悪用し、不正アクセスを行い、認証情報等を窃取する。その認証情報等を悪用し、正規の経路で組織のシステムへ侵入して、PC やサーバーをウイルスに感染させる。

3.サプライチェーンの弱点を悪用した攻撃

4.テレワーク等のニューノーマルな働き方を狙った攻撃

5.内部不正による情報漏えい

6.脆弱性対策情報の公開に伴う悪用増加

7.修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

8.ビジネスメール詐欺による金銭被害

9.予期せぬIT基盤の障害に伴う業務停止

10.不注意による情報漏えい等の被害